SIPアタックが大量に来るので

SIPのアタックが大量に来ている

といっても一週間同じIPアドレスへ 800件くらい

ヤマハのVoIPゲートウェイだと、sipユーザー名とマッチングしないと着信させないという設定があるが、このアタックを放置しているからかどうかは不明だが

下記みたいなログを残して、発信不能になったりする(フュージョンというか楽天コミュニケーションズの場合)

[SIP] SIP Call to [sip:XXXXXXXX@fusion.sip.0038.net] from [sip:02] rejected with cause NO CHANNEL (3034).

(発信不能がSIPのアタックかどうかは不明)

ヤマハのサイトに対策が載っていて、050キャリアなどアドレスがわかっている場合は、ファイヤウォール設定でその範囲のみを受け付けるようにする

フュージョンの場合上記からリンクが有るので、IPアドレス(何故か画像)からリストを作成

2017/06/19現在だと

61.114.160.0/20,61.117.213.0/24,64.203.144.0/20,61.213.224.0/20,202.176.16.0/20,202.176.32.0/19,210.253.135.0/24,219.105.160.0/20

みたいな範囲を貼り付ければいい(130文字)

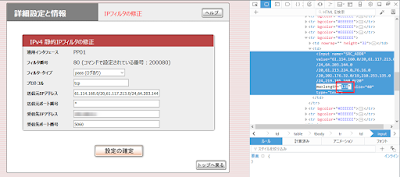

ちなみに Web画面から上記を貼り付けた所、maxlength=128 とか...

入力は

なんかで書き込む

といっても一週間同じIPアドレスへ 800件くらい

ヤマハのVoIPゲートウェイだと、sipユーザー名とマッチングしないと着信させないという設定があるが、このアタックを放置しているからかどうかは不明だが

下記みたいなログを残して、発信不能になったりする(フュージョンというか楽天コミュニケーションズの場合)

[SIP] SIP Call to [sip:XXXXXXXX@fusion.sip.0038.net] from [sip:02] rejected with cause NO CHANNEL (3034).

(発信不能がSIPのアタックかどうかは不明)

ヤマハのサイトに対策が載っていて、050キャリアなどアドレスがわかっている場合は、ファイヤウォール設定でその範囲のみを受け付けるようにする

フュージョンの場合上記からリンクが有るので、IPアドレス(何故か画像)からリストを作成

2017/06/19現在だと

61.114.160.0/20,61.117.213.0/24,64.203.144.0/20,61.213.224.0/20,202.176.16.0/20,202.176.32.0/19,210.253.135.0/24,219.105.160.0/20

みたいな範囲を貼り付ければいい(130文字)

ちなみに Web画面から上記を貼り付けた所、maxlength=128 とか...

入力は

- ブラウザのの要素を調査(firefox)や要素(chrome)などからmaxlengthを強引に書き換える

- コマンドから入力

- 202.176.16.0/20 と 202.176.32.0/19 をざっくり 202.176.0.0/16 にしてしまう

なんかで書き込む

コメント